Dans le post d’aujourd’hui, j’ai pensé que je partagerais avec vous comment vous pouvez implémenter l’authentification unique (SSO) sur la plate-forme ERP cloud Acumatica, permettant une expérience d’authentification utilisateur plus transparente pour vos utilisateurs. Une fois l’authentification unique activée, les utilisateurs peuvent se connecter une fois, puis accéder à tous les systèmes qui approuvent le fournisseur de sécurité utilisé pour l’authentification, tels que Google ou Microsoft, par exemple.

Dès la sortie de la boîte, vous pouvez facilement activer Active Directory, Azure Active Directory ou Live ID de Microsoft , ou les ID client OAuth 2.0 de Google. Vous pouvez également utiliser d’autres solutions 3rd-Party avec un peu plus de travail - comme OneLogin à titre d’exemple. Pour aujourd’hui, nous nous concentrerons sur les solutions hors de la boîte et discuterons de ces autres fournisseurs d’identité dans un autre article à l’avenir.

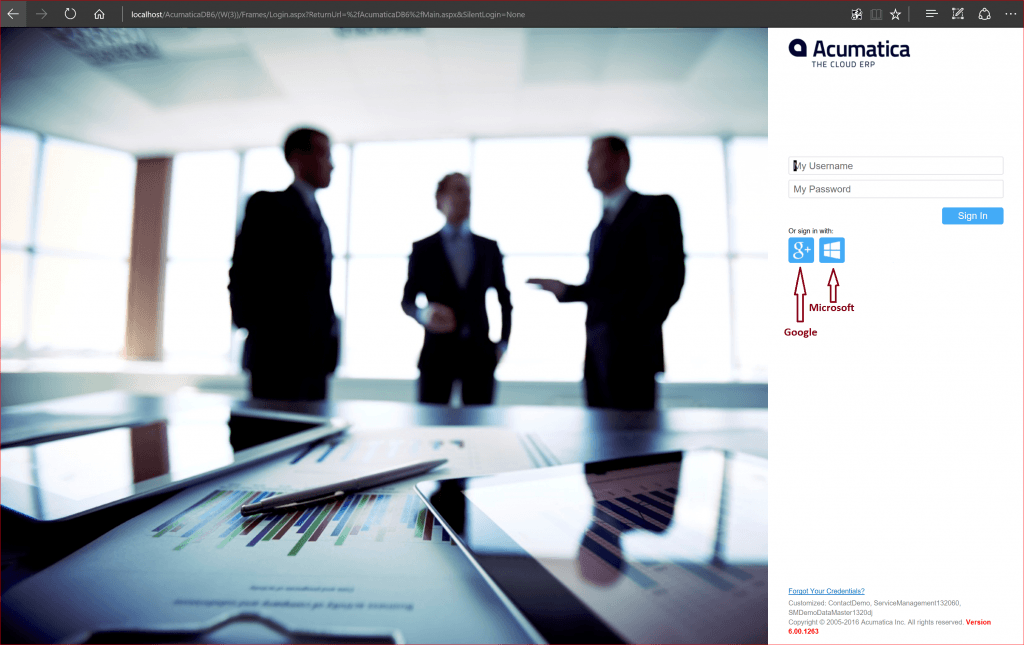

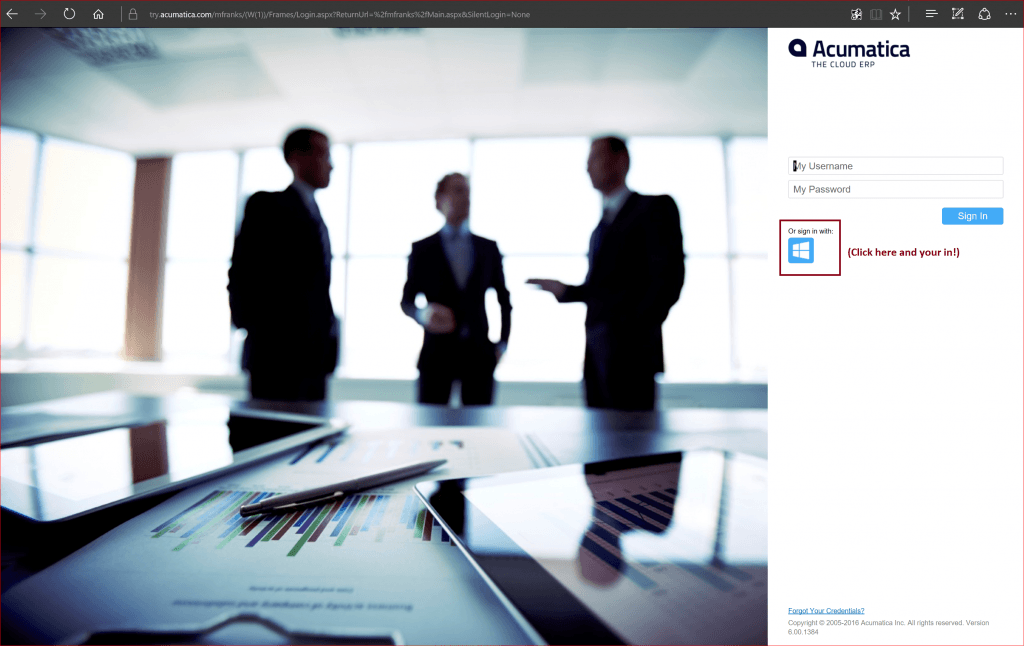

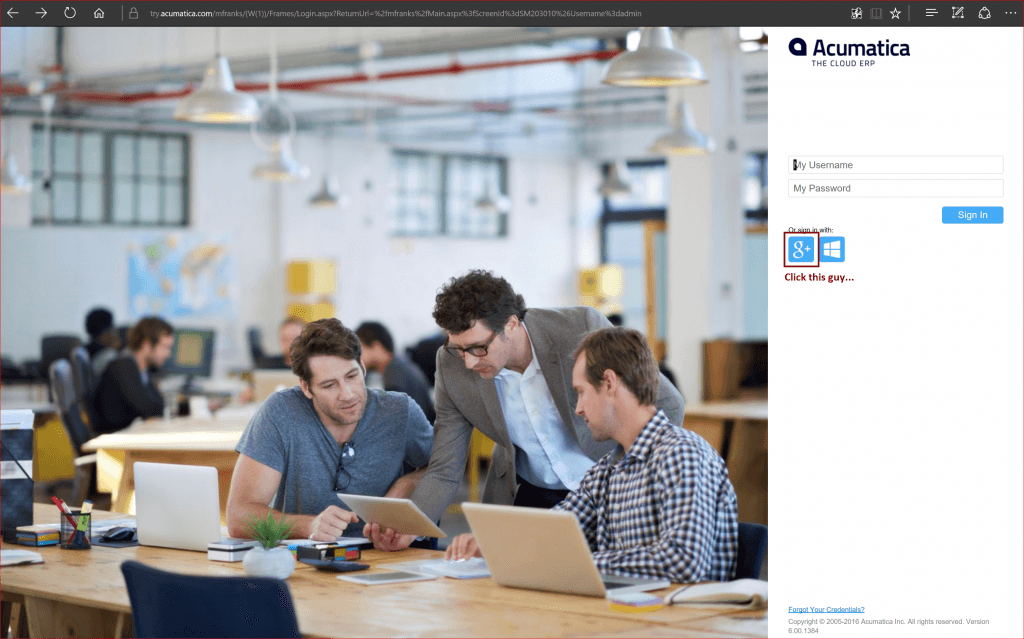

J’ai activé Google et Microsoft en tant que fournisseurs externes pour que les utilisateurs se connectent à mon instance Acumatica ci-dessous. Les utilisateurs qui se connectent au système verraient l’écran de connexion suivant dans la figure 1 ci-dessous.

Dans le cas ci-dessus, les utilisateurs peuvent utiliser leurs informations d’identification Acumatica pour se connecter - ou utiliser leur compte Google ou leur compte MicrosoftLiveID pour se connecter, s’ils ont été associés à l’un de ces fournisseurs externes via leur profil utilisateur par un administrateur du système.

Lorsque les utilisateurs choisissent l’un des fournisseurs externes, ils sont automatiquement redirigés vers la page de connexion du fournisseur d’identités sélectionné lorsqu’ils naviguent vers votre instance Acumatica ERP (Enterprise Resource Planning). De plus, vous pouvez afficher des formulaires ERP Acumatica sur vos autres sites Web. Par exemple, vous pouvez incorporer un lien vers le formulaire Tâches (EP.40.40.00) dans la page Office 365 de votre entreprise pour afficher et accéder à votre liste de tâches ERP Acumatica directement dans Office 365.

Intégration avec Microsoft Active Directory

Acumatica prend en charge l’intégration avec Microsoft Active Directory (AD) et Microsoft Azure Active Directory (Azure AD) pour fournir une gestion centralisée des utilisateurs et des accès. Une fois ces produits intégrés à Acumatica, les utilisateurs du domaine peuvent utiliser leurs informations d’identification de domaine pour se connecter au système.

En intégrant Acumatica Cloud ERP et Azure Active Directory (Azure AD), vos utilisateurs disposent d’une authentification unique dans toutes les applications. Les utilisateurs peuvent accéder à l’instance Acumatica ERP en fonction de leur compte d’organisation dans Azure AD. Les droits d’accès utilisateur dans Acumatica ERP sont appliqués automatiquement, en fonction des règles de mappage prédéfinies entre les groupes Azure AD et les rôles Acumatica ERP.

En outre, vous pouvez configurer l’ouverture de session silencieuse. Avec l’ouverture de session silencieuse, les utilisateurs sont automatiquement redirigés vers l’écran d’ouverture de session Azure lorsqu’ils tentent d’accéder à l’instance Acumatica ERP. Vous pouvez configurer l’intégration avec Azure Active Directory lorsque vous implémentez Acumatica ERP ou à tout moment par la suite. Lorsqu’un utilisateur de domaine se joint à Acumatica, un compte d’utilisateur approprié est créé automatiquement dans Acumatica avec les zones de nom d’utilisateur et de mot de passe indisponibles et avec des rôles d’utilisateur appariés aux groupes de domaines AD.

Je n’entrerai pas dans les détails ici sur la configuration d’Active Directory - car je souhaite me concentrer davantage sur les fournisseurs d’identité externes en raison des limitations d’espace et du respect du temps de mon public.

Activation de l’ENTS Microsoft Live ID

Être en mesure d’utiliser un fournisseur externe pour l’authentification est pratique pour l’administrateur et l’utilisateur d’utiliser un fournisseur de confiance pour fournir une méthode sécurisée d’authentification. Pour activer l’identifiant Live ID de Microsoft dans Acumatica, vous devez d’abord inscrire votre instance Acumatica auprès d’un compte Microsoft Live ID et obtenir les informations d’identification OAuth 2.0.

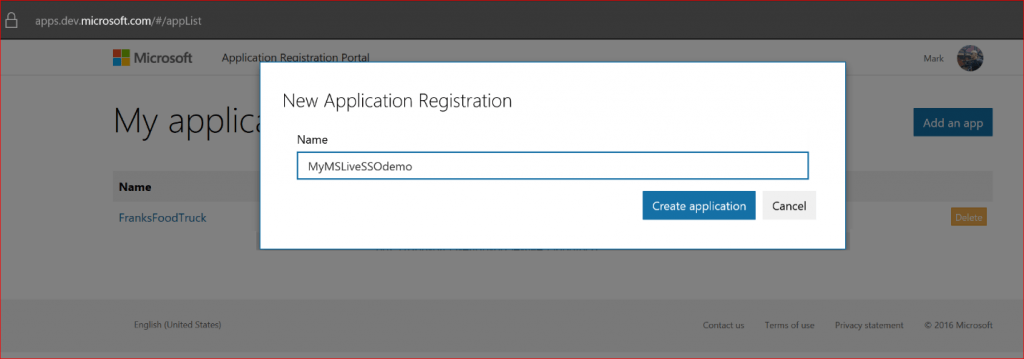

La première étape du processus consiste à se connecter au portail d’inscription d’applications Microsoft - https://account.live.com/developers/applications et ajouter une nouvelle application. Cliquez sur le bouton Ajouter une application, entrez un nom, puis cliquez sur le bouton Créer une application, comme indiqué dans la capture d’écran ci-dessous à la figure 2.

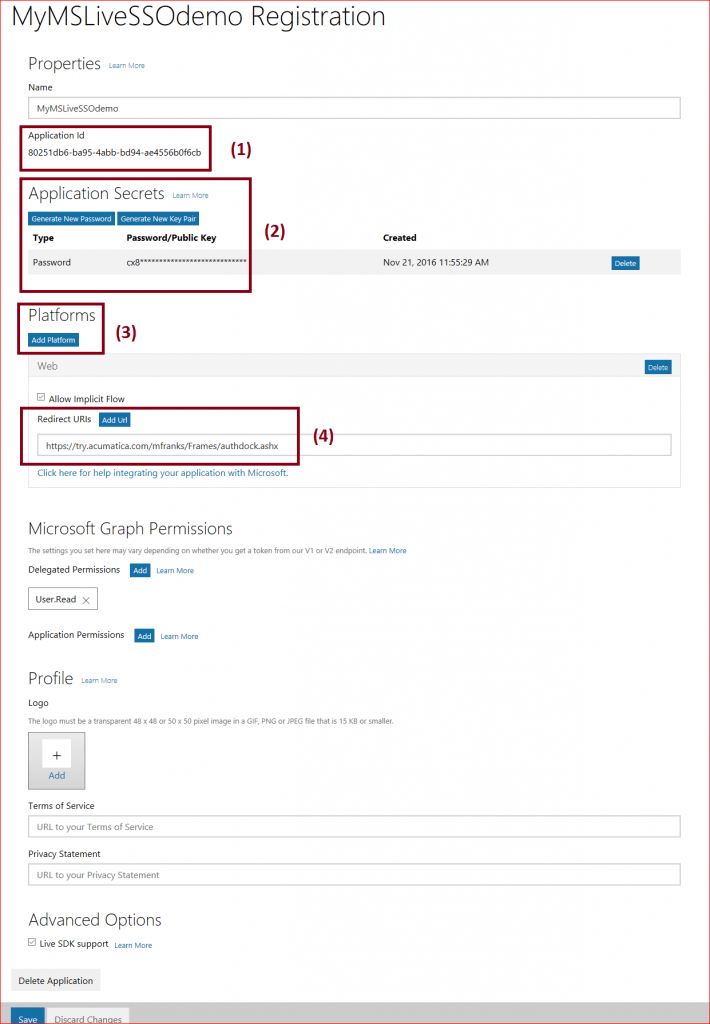

L’écran suivant apparaîtra - voir la capture d’écran ci-dessous, Figure 3. Tout d’abord, vous devrez générer un nouveau mot de passe sous les secrets d’application (2). Copiez / notez le mot de passe et l’ID d’application (1) car vous en aurez besoin plus tard lors de la configuration des choses du côté Acumatica. Deuxièmement, ajoutez une plate-forme (3) et choisissez Web (le mobile est l’autre choix) et entrez votre URL de redirection Acumatica (4) - qui sera sous la forme de https://app.site.net/instancename/Frames/authdock.ashx. Si vous avez une instance d’évaluation, elle sera similaire à ce que vous voyez dans la capture d’écran. Si vous avez une instance de licence payante, vous ajouterez en outre un logo, une URL des conditions d’utilisation et une URL de déclaration de confidentialité - sinon, pas besoin d’ajouter ces éléments.

Enregistrez vos modifications, après avoir terminé ces informations dans le portail d’inscription d’applications Microsoft, puis passez à la configuration nécessaire dans Acumatica que je vais passer en revue ensuite.

Achèvement du processus d’activation de l’Acumatica Cloud ERP SSO Live ID

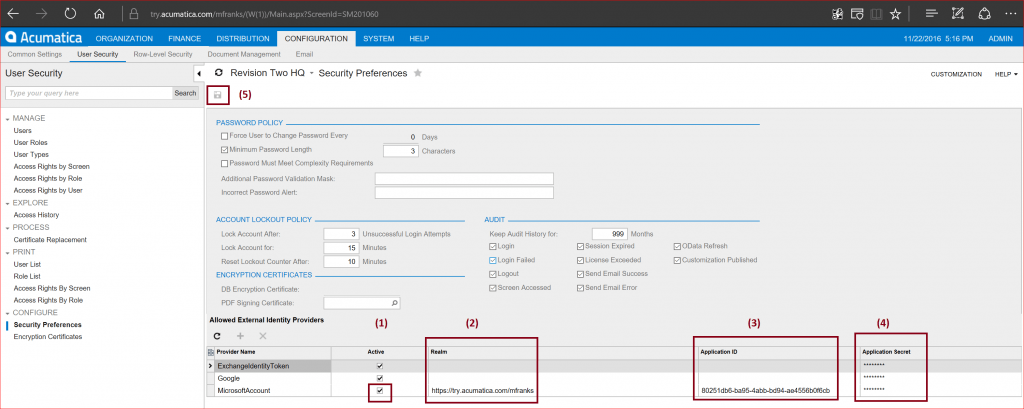

Récupérez vos informations d’identification obtenues et enregistrées dans les étapes ci-dessus et connectez-vous à votre instance Acumatica - vous aurez besoin de privilèges administratifs. Sélectionnez l’onglet CONFIGURATION, puis Sécurité utilisateur. Dans le volet de navigation, cliquez sur Préférences de sécurité sous Configurer. L’écran suivant devrait maintenant s’afficher, comme illustré ci-dessous à la figure 4.

Dans le tableau Fournisseurs d’identité externes autorisés, activez le fournisseur MicrosoftAccount en activant la case à cocher Active (1). Dans la colonne Realm (2), entrez l’URL complète de votre instance Acumatica , par exemple, http://app.site.net/instancename , similaire à ce que j’avais entré ci-dessus. Dans la colonne ID d’application (3), collez l’ID d’application généré par Microsoft ainsi que le mot de passe/secret dans la colonne Secret d’application (4). Enfin, dans la barre d’outils du formulaire, cliquez sur l’icône de la disquette pour enregistrer (5).

Une fois ces étapes terminées, vous êtes prêt à associer des comptes d’utilisateurs - il s’agit de la dernière étape de la configuration de l’ESE pour les comptes d’identification en direct.

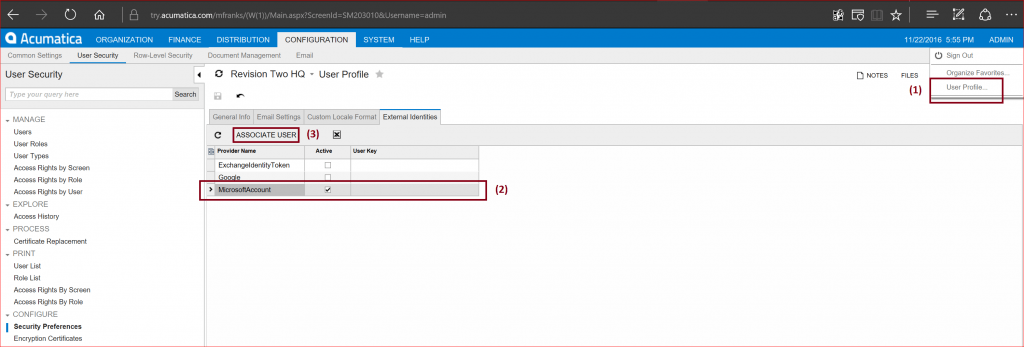

Dans la zone d’information dans le coin supérieur droit de l’écran, cliquez sur votre nom d’utilisateur (ADMIN) et sélectionnez Profil utilisateur... (1). Ensuite, sous l’onglet Identités externes, sélectionnez la ligne MicrosoftAccount dans le tableau (2), puis après vous être assuré que la case à cocher Active est activée, cliquez sur ASSOCIER L’UTILISATEUR (3). Cela ouvrira la page de connexion au compte Microsoft, où vous devez entrer l’e-mail et le mot de passe de votre compte Microsoft - si vous n’êtes pas déjà connecté - vous devez approuver la liaison de votre compte Live ID avec Acumatica. Après quoi, la clé Utilisateur sera automatiquement insérée dans la colonne Clé utilisateur pour l’entrée du fournisseur MicrosoftAccount ci-dessus dans la capture d’écran.

Maintenant, déconnectez-vous d’Acumatica et reconnectez-vous... et au lieu d’entrer vos identifiants de connexion, il vous suffit de cliquer sur la petite icône Windows bleue (voir ci-dessous) et vous êtes immédiatement autorisé à entrer dans Acumatica sans entrer votre nom d’utilisateur et votre mot de passe, en supposant que vous vous êtes connecté précédemment - sinon, vous serez redirigé pour entrer vos informations d’identification Microsoft Live ID.

Slick - ne pensez-vous pas? Ah, la beauté de SSO. Maintenant que je l’ai permis moi-même pour mon instance de démonstration, j’aime la vie et je vis grand.

Should you wish to enabling silent logon and make it so that your users authenticate themselves with the Microsoft Account identity provider, you enable this by altering the web.config file for the site instance. You will find the file in %Program Files%\ Acumatica ERP\<instance name>, where <instance name> is the name of the application instance website.

Ajoutez le paramètre silentlogin avec la valeur LiveID à la section externalAuth, comme indiqué ci-dessous :

<externalAuth returnUrl=”Main.aspx”

authUrl=”Frames/AuthDock.ashx”

silentLogin=”LiveID”

externalLogout=”true” selfAssociate=”True” instanceKey=”” />

et enregistrez vos modifications dans le fie.

Passons maintenant au processus d’activation de Google en tant que fournisseur d’identité SSO.

Activation de Google SSO

Pour que vos utilisateurs puissent se connecter avec leur compte Google, vous devez d’abord enregistrer votre instance Acumatica Cloud ERP auprès de Google et obtenir les informations d’identification OAuth 2.0.

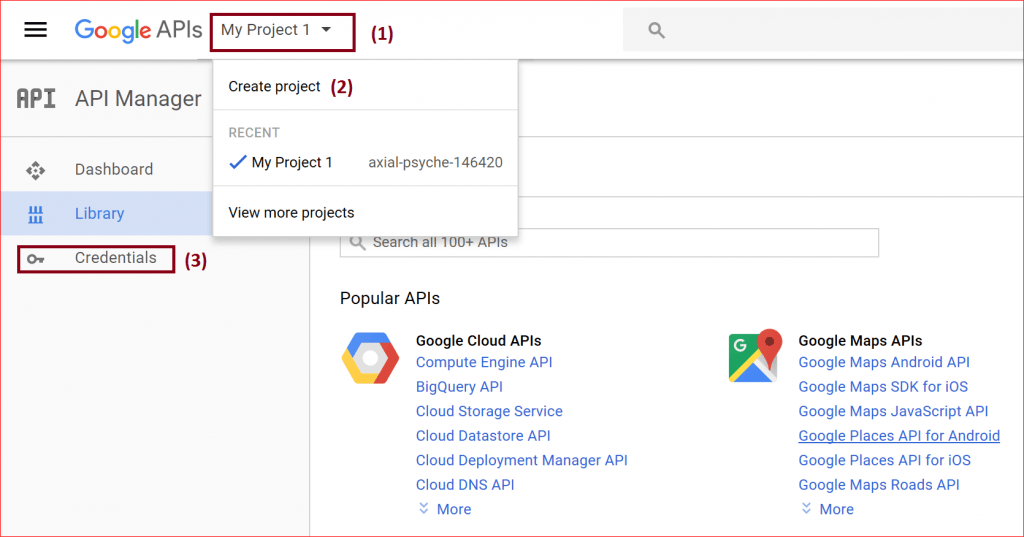

Pour enregistrer votre application auprès de votre compte Google, connectez-vous à la Console Google Developers - https://console.developers.google.com/. Cela ouvre la page Projets de la Console Google Developers ou ce qu’on appelle actuellement le Gestionnaire d’API Google, comme indiqué dans la capture d’écran ci-dessous. En regard des API Google dans la barre de menu supérieure, sélectionnez la zone déroulante (1) et cliquez sur Créer un projet (2) pour créer un nouveau projet, ou cliquez sur le nom du projet pour ouvrir un projet existant comme vous le voyez ci-dessous dans la figure 7.

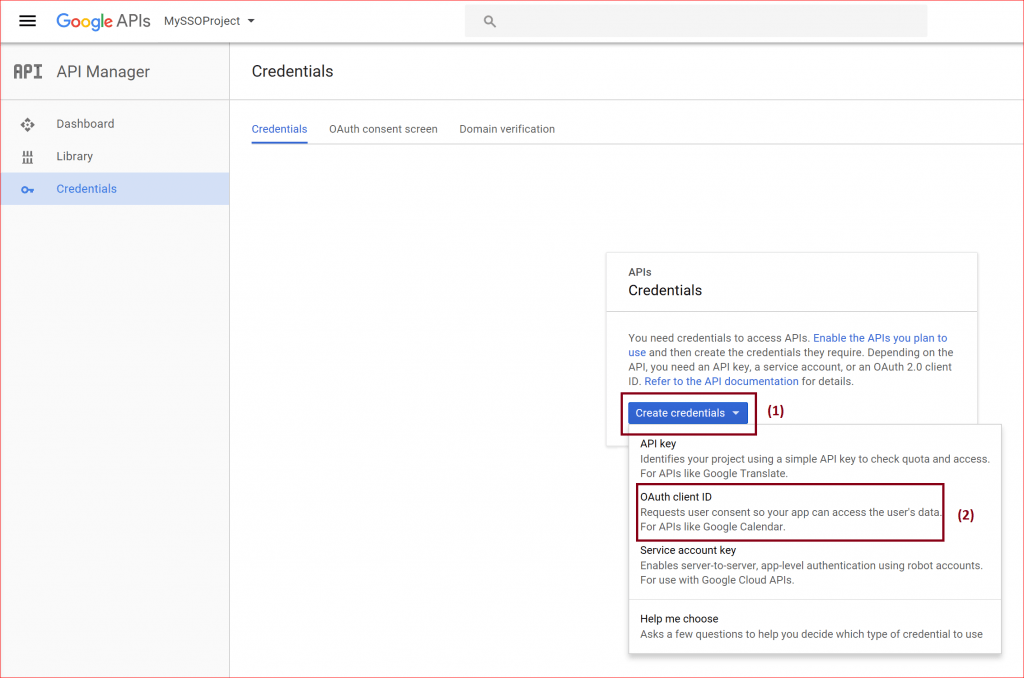

Si vous créez un nouveau projet, cela peut prendre une minute ou deux... Ensuite, dans la barre latérale de gauche, sélectionnez Informations d’identification (3). Une fois l’écran suivant affiché, cliquez sur Créer des informations d’identification (1) et sélectionnez L’ID du client OAuth dans la zone déroulante (2) comme illustré ci-dessous à la figure 8.

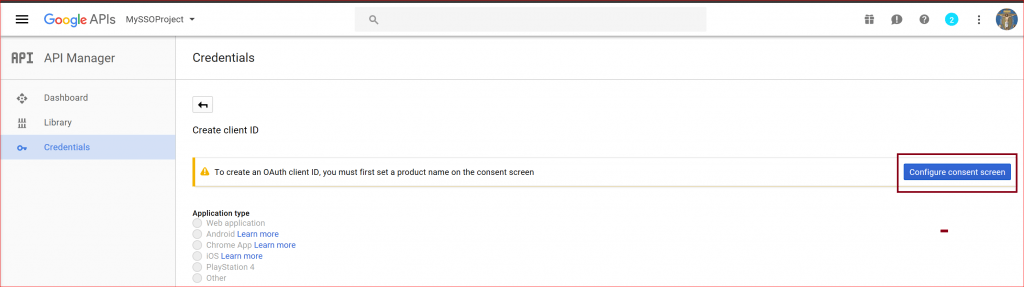

Ensuite, vous devez définir un nom de produit - configurez l’écran de consentement en cliquant sur le bouton bleu...

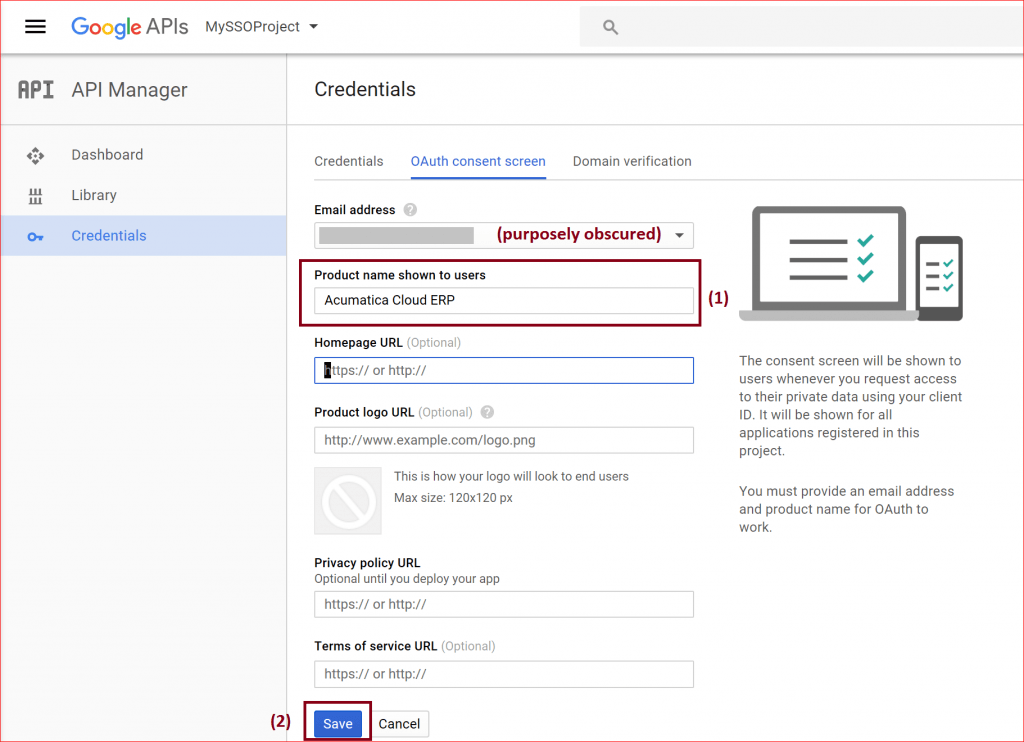

Dans l’écran suivant, saisissez un nom de produit (1). Vous pouvez remplir les autres champs comme vous le souhaitez , mais ils sont facultatifs à ce stade. Cliquez sur le bouton Enregistrer pour enregistrer (2) votre configuration.

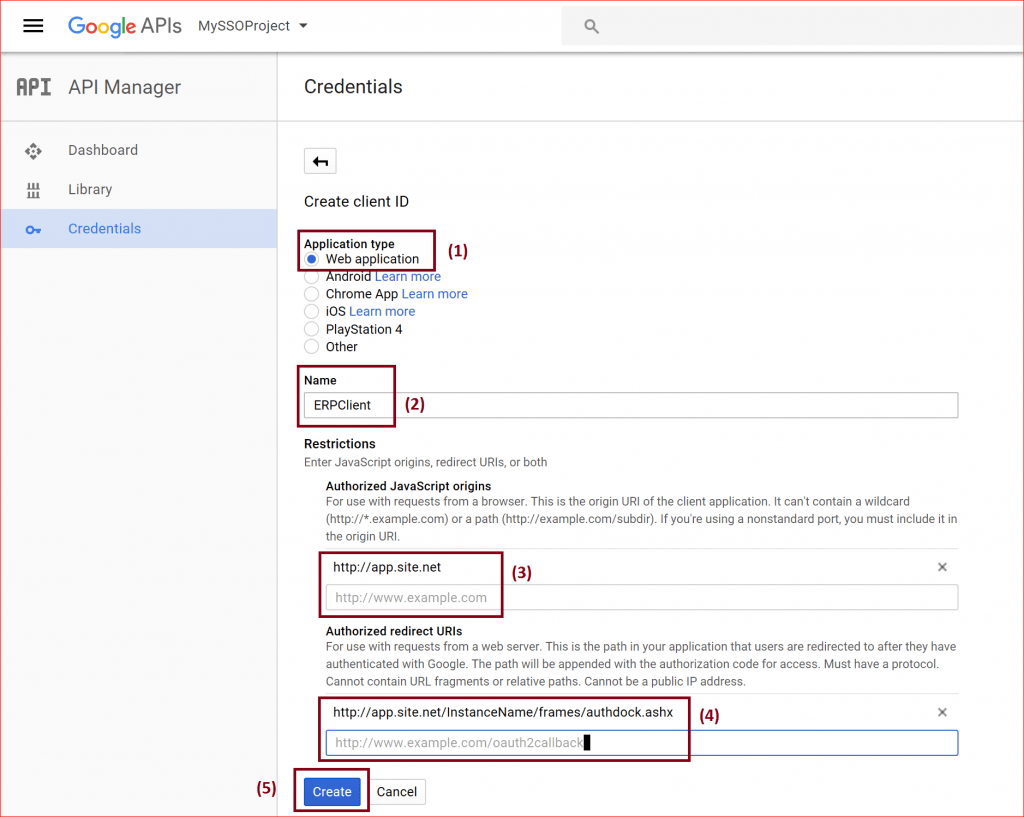

Vous allez maintenant sélectionner le type d’application - sélectionnez Application Web (1), entrez / choisissez un nom de client (2), entrez l’URI d’origine de l’application cliente (3), l’URI de redirection (4) comme nous l’avons fait de la même manière pour la configuration du fournisseur externe Microsoft Live ID. Voir la capture d’écran ci-dessous (Figure 11). Lorsque vous avez terminé, cliquez sur le bouton Créer (5).

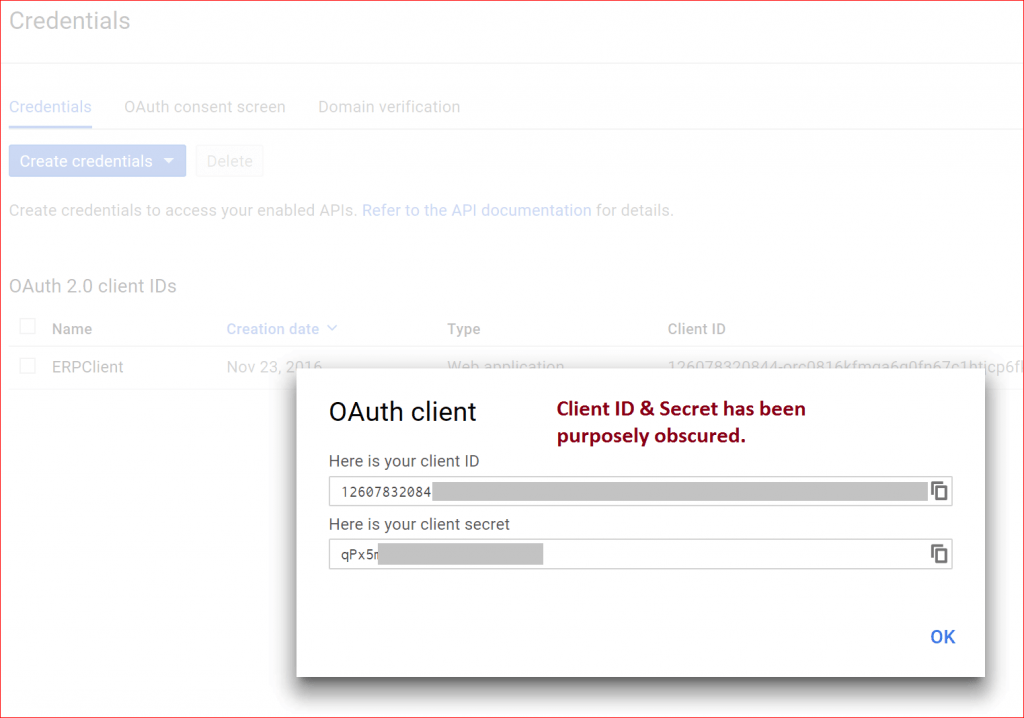

À la fin du processus de création, vous recevrez vos informations d’identification nécessaires - voir la capture d’écran ci-dessous (Figure 12). Vous pouvez les copier et les conserver dans un endroit sûr pour les utiliser plus tard dans la configuration des choses du côté acumatica, que je vais décrire brièvement car le processus est le même que celui que j’ai décrit ci-dessus dans le cas MS Live ID.

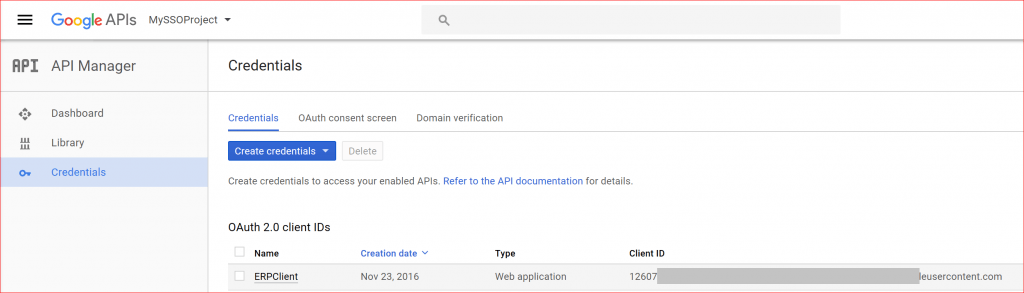

Une fois que vous avez cliqué sur OK - après avoir copié vos informations d’identification, vous serez dirigé vers l’écran ci-dessous.

Les dernières étapes du processus d’activation de l’ESO pour Google sont les mêmes que celles que nous avons couvertes dans le cas de Microsoft précédemment. Référez-vous aux captures d’écran, si nécessaire de l’exemple de Microsoft ci-dessus.

- Récupérez vos informations d’identification obtenues et enregistrées dans les étapes ci-dessus et connectez-vous à votre instance Acumatica - vous aurez besoin de privilèges administratifs. Sélectionnez l’onglet CONFIGURATION, puis Sécurité utilisateur. Dans le volet de navigation, cliquez sur Préférences de sécurité sous Configurer.

- Dans le tableau Fournisseurs d’identité externes autorisés, activez le fournisseur Google en activant la case à cocher Actif. Dans la colonne Royaume, entrez l’URL complète de votre instance Acumatica, par exemple, http://app.site.net/instancename.

- Dans la colonne ID d’application, collez l’ID d’application généré par Google ainsi que le secret dans la colonne Secret de l’application.

- Enfin, dans la barre d’outils du formulaire, cliquez sur l’icône de la disquette pour enregistrer (5).

Une fois que vous avez terminé ces étapes, vous êtes prêt à associer des comptes d’utilisateurs - c’est la dernière étape de la configuration de l’ESE pour les comptes Google.

- Dans la zone Infos dans le coin supérieur droit de l’écran, cliquez sur votre nom d’utilisateur (ADMIN) et sélectionnez le profil utilisateur.

- Ensuite, sous l’onglet Identités externes, sélectionnez la ligne Google dans le tableau;

- Après vous être assuré que la case à cocher Active est activée, cliquez sur ASSOCIER L’UTILISATEUR. Cela ouvrira la page de connexion au compte Google, où vous devez entrer l’e-mail et le mot de passe de votre compte Google - si vous n’êtes pas déjà connecté - vous devez approuver la liaison de votre compte Google avec Acumatica. Après quoi, la clé Utilisateur sera automatiquement insérée dans la colonne Clé utilisateur pour l’entrée du fournisseur Google.

- Maintenant, déconnectez-vous d’Acumatica et reconnectez-vous... et au lieu d’entrer vos identifiants de connexion, il vous suffit de cliquer sur la petite icône Google (voir ci-dessous - Figure 13) et vous êtes immédiatement autorisé à entrer dans Acumatica sans entrer votre nom d’utilisateur et votre mot de passe.

Résumé

Alors que les systèmes logiciels continuent de proliférer pour prendre en charge les processus métier, les utilisateurs sont confrontés à devoir se souvenir d’un ensemble croissant d’informations d’identification. Les utilisateurs se connectent généralement à de nombreux systèmes, chacun impliquant souvent des noms d’utilisateur et des informations d’authentification différents. Les administrateurs sont confrontés à la gestion des comptes d’utilisateurs pour chaque système auquel accèdent leurs utilisateurs, qui doivent être coordonnés pour maintenir l’intégrité de l’application de la stratégie de sécurité d’une organisation.

Voici quelques-uns des avantages à prendre en compte pour la mise en œuvre de l’authentification unique :

- Amélioration de la sécurité grâce au fait que les utilisateurs n’ont pas à se souvenir de plusieurs ensembles d’informations d’identification.

- Réduire le temps de connexion aux systèmes à des domaines individuels , en tenant compte des connexions échouées en raison de trous de mémoire.

- Réduction des coûts informatiques en raison de la réduction du nombre d’appels au support technique informatique pour les réinitialisations de mot de passe.

- Commodité de l’utilisateur et utilisateurs satisfaits

Dans un futur post, j’ai l’intention d’aborder la mise en œuvre d’autres 3rd - Fournisseurs personnalisés de partie tels que LoginOne, par exemple.

Canada (English)

Canada (English)

Colombia

Colombia

Caribbean and Puerto Rico

Caribbean and Puerto Rico

Ecuador

Ecuador

India

India

Indonesia

Indonesia

Ireland

Ireland

Malaysia

Malaysia

Mexico

Mexico

Panama

Panama

Peru

Peru

Philippines

Philippines

Singapore

Singapore

South Africa

South Africa

Sri Lanka

Sri Lanka

Thailand

Thailand

United Kingdom

United Kingdom

United States

United States