De nombreuses entreprises exécutent leur infrastructure informatique sur un environnement Microsoft. Il peut s’agir de l’intégration traditionnelle d’Active Directory sur site avec Azure et Office 365. Il existe de nombreuses méthodes différentes que vous pouvez utiliser pour authentifier votre environnement Acumatica sans avoir à utiliser l’authentification Acumatica séparée.

Avantages de l’utilisation de l’authentification externe

L’utilisation d’un fournisseur d’authentification externe plutôt que l’authentification Acumatica intégrée comporte de nombreux avantages :

- Des comptes d’utilisateurs seront créés lorsque l’utilisateur se connecte pour la première fois à Acumatica

- Utilisez le même nom d’utilisateur et le même mot de passe à tous les niveaux sans services de synchronisation ni gestion des identités

- Les rôles sont définis par vos groupes existants et mappés aux rôles Acumatica

- Possibilité de configurer l’authentification unique

Il existe 4 méthodes principales pour intégrer votre environnement Microsoft à Acumatica :

- Active Directory via LDAP

- Services de fédération Active Directory (ADFS)

- Azure Active Directory / Office 365

- Azure AD Domain Services (DS)

Services de domaine Active Directory / Azure AD

Microsoft Active Directory est installé depuis de nombreuses années dans toutes les entreprises pour fournir une gestion et une sécurité centralisées des serveurs, des postes de travail et d’autres appareils. Votre entreprise peut avoir Active Directory mis en œuvre et souhaite intégrer vos comptes d’utilisateurs avec Acumatica. Vos utilisateurs entreront leur nom d’utilisateur et leur mot de passe dans la boîte de connexion Acumatica standard pour se connecter à leur compte.

Azure AD Domain Services est l’application de Microsoft d’exposer Active Directory traditionnel à partir d’Azure afin que vous puissiez utiliser les protocoles Active Directory traditionnels. Cela peut être activé si vous hébergez Acumatica sur une machine virtuelle Azure et que le serveur est joint à Azure Active Directory via Azure AD DS. Vous pouvez ensuite connecter Acumatica de la même manière que vous le feriez si vous utilisiez l’AD sur site.

L’authentification Active Directory fonctionne très bien pour un environnement autogéré, car vous avez besoin d’une connexion directe d’Acumatica à Active Directory. Active Directory LDAP peut être chiffré à l’aide de SSL sur le port 636, mais Acumatica ne prend pas en charge la connexion via SSL. Il n’est pas recommandé d’exposer le LDAP non chiffré sur Internet.

https://azure.microsoft.com/en-us/services/active-directory-ds/

Services de fédération Active Directory (ADFS)

Active Directory Federation Services, ou ADFS, est le produit de Microsoft pour intégrer des applications externes à Active Directory à l’aide de protocoles tels que OpenID et OAuth. ADFS est une fonctionnalité incluse avec Windows Server.

ADFS fournit la fonctionnalité d’authentification unique qui peut être configurée avec des navigateurs spécifiques par l’intermédiaire des chaînes d’agent utilisateur aussi bien que configurer l’authentification passthrough sur le navigateur Web. Acumatica peut être configuré pour rediriger automatiquement vers votre serveur ADFS, permettant aux utilisateurs de visiter votre instance Acumatica et de se connecter automatiquement. Vous pouvez configurer des fournisseurs d’authentification multifacteur via ADFS comme Azure MFA ou Duo Mobile pour ajouter une couche de sécurité supplémentaire à vos utilisateurs. L’authentification unique avec 2FA demandera à l’utilisateur son jeton MFA lors de la connexion à Acumatica, même si l’authentification unique est configurée. La décrèse d’Acumatica vous déconnectera également d’ADFS.

ADFS peut être configuré sur site ainsi que sur une machine virtuelle cloud pour fournir l’authentification à vos utilisateurs. ADFS a un basculement intégré, vous pouvez donc configurer la redondance via une batterie de serveurs ADFS pour empêcher une panne dans vos applications cloud lorsque votre site principal est déconnecté. Ce scénario fonctionne également très bien pour les clients auto-hébergés qui souhaitent continuer à utiliser l’authentification lorsque leur connexion Internet est hors ligne.

https://docs.microsoft.com/en-us/windows-server/identity/active-directory-federation-services

Authentification Azure Active Directory (Office 365, ADAL)

Azure Active Directory bénéficie d’une prise en charge étendue par des tiers pour l’authentification des applications de la même manière qu’Exchange hébergé authentifie. Azure Active Directory possède de nombreuses fonctionnalités, notamment l’authentification multifacteur intégrée, l’authentification unique, la création de rapports et la journalisation, entre autres fonctionnalités. Vous n’avez pas besoin de gérer l’infrastructure si vous utilisez Azure AD. Acumatica utilise Azure Active Directory Authentication Libraries (ADAL) pour communiquer avec Azure AD.

Comment les comptes d’utilisateurs sont-ils créés ?

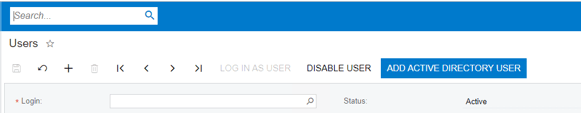

Active Directory, Azure AD DS et Azure AD ADAL prend en charge la pré-création d’utilisateurs à partir d’Active Directory. Vous pouvez cliquer sur Ajouter un utilisateur Active Directory à partir de l’écran Utilisateurs pour les ajouter.

À partir de là, vous pouvez choisir l’utilisateur que vous souhaitez créer à partir d’un sélecteur, et il configurera les paramètres en lecture seule et cachés sur l’utilisateur comme la source, car ces paramètres ne sont pas visibles sur l’interface utilisateur.

Les comptes d’utilisateurs sont également créés la première fois qu’un utilisateur se connecte. Cela amènera également les groupes d’utilisateurs d’AD pour attribuer des rôles aux utilisateurs.

Actuellement avec ADFS, vous ne pouvez créer des utilisateurs qu’au moment où ils sont connectés. Il n’existe aucun paramètre pour créer un utilisateur d’authentification basée sur les revendications à partir de cet écran. Les groupes de l’utilisateur sont également amenés à partir du serveur ADFS en tant que revendications.

La pré-création des comptes d’utilisateurs permet de cartographier les enregistrements des employés avant que le nouvel employé ne se connecte, plutôt qu’après. C’est l’une des chutes de l’authentification ADFS.

Quelles sont les différences dans la configuration des rôles ?

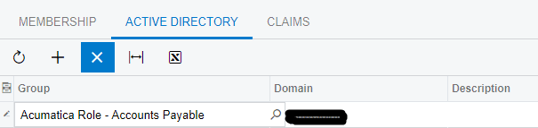

Les rôles d’utilisateur sont configurés au même endroit dans Acumatica sur différents onglets, mais il y a plus de différences. À l’aide de l’authentification Active Directory ou Azure Active Directory, vous pouvez parcourir les groupes du domaine ou Azure pour les attacher à un rôle à l’aide d’un contrôle de sélecteur.

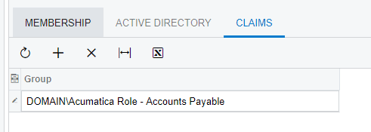

Le même groupe ajouté par l’intermédiaire de l’ADFS doit être tapé manuellement sous les revendications. La mise en forme du groupe serait DOMAIN\GROUP.

Quelles sont les principales différences entre les différentes méthodes d’authentification lorsqu’un utilisateur souhaite se connecter ?

Il y a quelques différences dans la façon dont ils fonctionnent, outre la façon dont l’authentification est configurée.

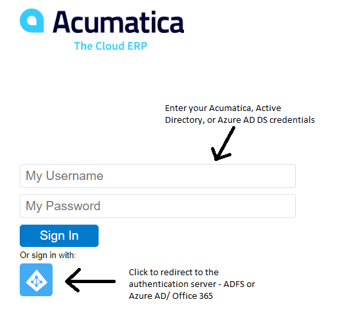

Azure AD ADAL et l’authentification ADFS n’utilisent pas le formulaire de connexion pour s’authentifier - ils utilisent l’icône de redirection. Vous ne pouvez pas utiliser les deux.

Vous pouvez également activer la redirection automatique vers le serveur SSO à partir d’Acumatica. Voici un exemple d’un environnement configuré pour ADFS avec la redirection automatique.

<externalAuth authUrl=”Frames/AuthDock.ashx” silentLogin=”Federation” externalLogout=”True” selfAssociate=”True” instanceKey=”” claimsAuth=”True”>

SilentLogin indique qu’il doit rediriger vers le serveur de la Fédération. La déconnexion externe est également définie de sorte que lorsque l’utilisateur se déconnecte d’Acumatica, il se déconnecte du serveur d’authentification et de toutes les autres applications connectées via le navigateur Web.

L’application DeviceHub ainsi que le Concepteur de rapports prennent uniquement en charge l’authentification Active Directory (LDAP) et Acumatica.

L’application mobile Acumatica exigera que les utilisateurs se connectent via le bouton de connexion Active Directory à chaque fois avec les méthodes ADAL ou ADFS. LDAP et l’authentification intégrée permettent aux utilisateurs de se reconnecter avec des bio-métriques telles que Face-ID sur iOS, alors que les autres méthodes ne le font pas. Si vous utilisez ADAL, les utilisateurs peuvent sélectionner l’option pour rester connectés, ce qui leur permet de se reconnecter rapidement à l’application mobile, mais ne vous inviteront pas avec la reconnaissance bio-métrique.

Que se passe-t-il si je souhaite utiliser plusieurs types d’authentification ?

Les paramètres d’ADFS sont partagés avec Azure AD ADAL, et Active Directory est partagé avec Azure AD ADAL. Vous devrez en choisir un, mais vous pouvez toujours utiliser l’authentification Acumatica intégrée en même temps.

Que faire si je veux changer le type d’authentification?

Le problème majeur avec la modification des schémas d’authentification est qu’il existe de nombreuses valeurs qui doivent être mises à jour dans la base de données qui ne sont pas actuellement exposées dans l’interface utilisateur. La table Users contient quelques attributs qui devraient être modifiés. ExtRef trace différemment entre ADFS et ADAL. Les formats de nom d’utilisateur sont également différents avec les différents systèmes. Ce n’est pas quelque chose qui a un processus documenté et est actuellement pris en charge par Acumatica. Ce ne serait pas une tâche facile à assumer.

Quelle solution convient le bien à mon entreprise?

Il s’agit d’une question chargée car il y a de nombreux facteurs à examiner. L’endroit où Acumatica est hébergé a un impact important sur votre décision.

ADFS et Active Directory fonctionnent très bien pour les clients qui hébergent Acumatica sur site et qui souhaitent accéder à l’application en interne lorsque votre connexion Internet tombe en panne.

Les utilisateurs pourront utiliser le formulaire de connexion Acumatica standard sur le Web et les applications mobiles sans avoir à rediriger vers une autre page Web si vous utilisez Active Directory ou Azure AD DS. Ces utilisateurs pourront également mettre en cache leurs informations d’identification sur l’application mobile et se connecter avec des bio-métriques.

Je ne sélectionnerais l’authentification Active Directory que si vous avez vos propres serveurs Active Directory sur le même site que les serveurs Acumatica que vous hébergez, que ce soit sur site ou dans le cloud sur une infrastructure virtuelle autogérée telle qu’Azure.

ADFS et Azure AD ADAL autorisent l’authentification unique à Acumatica, contrairement à Active Directory et Azure AD DS.

Les entreprises avec un déploiement important de DeviceHub devront créer des comptes pour utiliser l’application si vous utilisez ADFS ou Azure AD ADAL.

Si vous utilisez Acumatica avec un modèle Software As-A Service (SaaS), vous devez utiliser l’authentification Azure AD ADAL ou ADFS car ils communiquent en toute sécurité sur Internet via HTTPS.

Les clients qui disposent d’une infrastructure ADFS existante qui s’intègre à Office 365/Azure ou à d’autres applications peuvent souhaiter utiliser leurs propres serveurs.

Certains clients sont configurés pour synchroniser leurs répertoires dans le cloud via Azure AD Connect dans un environnement hybride, mais ne disposent pas de la licence Premium. Certaines des fonctionnalités qui ne sont pas gratuites et qui peuvent vous amener à penser à ADFS sont l’authentification multifacteur, l’écriture de mot de passe et la réinitialisation de mot de passe en libre-service. Si vous avez Azure AD Connect mais pas l’écriture de mot de passe ou la réinitialisation du mot de passe en libre-service, vos utilisateurs seront invités à contacter le service informatique pour changer leur mot de passe. ADFS peut être l’option la plus conviviale et la plus rentable si vous n’avez pas déjà Azure AD Premium dans une configuration hybride.

Vous pouvez consulter les différentes fonctionnalités du niveau de licence sur https://azure.microsoft.com/en-us/pricing/details/active-directory/

Résumé

Il existe différentes façons d’obtenir l’authentification basée sur Active Directory via Acumatica. Il existe de nombreux facteurs différents que vous devez prendre en compte lors de la sélection de votre plate-forme d’authentification - de l’expérience utilisateur, du type de plate-forme Acumatica, des licences et de l’infrastructure de votre entreprise. Il n’y a pas de commutateur simple pour changer les méthodes d’authentification qui accorde plus d’importance à cette décision. J’espère que ce blog a donné suffisamment d’informations pour vous aider à prendre vos décisions plus facilement.

Canada (English)

Canada (English)

Colombia

Colombia

Caribbean and Puerto Rico

Caribbean and Puerto Rico

Ecuador

Ecuador

India

India

Indonesia

Indonesia

Ireland

Ireland

Malaysia

Malaysia

Mexico

Mexico

Panama

Panama

Peru

Peru

Philippines

Philippines

Singapore

Singapore

South Africa

South Africa

Sri Lanka

Sri Lanka

Thailand

Thailand

United Kingdom

United Kingdom

United States

United States